El ransomware (o ransomware en francés) son amenazas informáticas que tienen como objetivo extraer dinero de la víctima.

El ransomware (o ransomware en francés) son amenazas informáticas que tienen como objetivo extraer dinero de la víctima.

Es una forma de crimen organizado digital que tiene como objetivo tomar como rehenes documentos o acceso a computadoras para pagar un rescate.

- Cripto-ransomware

- Casos especiales: Crypto-Ransomware - MBR Ransomware

- Cómo se distribuyen Crypto-Ranwomare

- Si ha sido infectado con Crypto-Ransomware

- Conclusión

Hay dos tipos de ransomware:

- Los Ransomwares Winlock que impiden el acceso a Windows y exigen el pago de un rescate, en el lenguaje corriente, son virus de la gendarmería, ya que también se hacen pasar por las autoridades para pagar una multa imaginaria. Consulte la página: Trojan Winlock: "Gendarmerie / ANSSI / Police / Interpol Virus" y Ransomware Gendarmerie Virus: Su equipo está bloqueado. El pago a menudo se realiza mediante Ukash o Paysafecard, de ahí el nombre a veces virus Ukash.

- Los Cripto-ransomware : estos últimos toman sus documentos como rehenes cifrándolos (cifran en lenguaje común), a menudo modifican la extensión de los documentos, por ejemplo .mp3 .locked o .locky, y luego se muestra un mensaje que contiene las instrucciones de pago. El pago a menudo se realiza en Bitcoin a través de un sitio en la red TOR.

Cripto-ransomware

Winlock Ransomware tuvo viento en sus velas a fines de 2010 hasta 2014, alcanzó su punto máximo en 2011, 2012 y desapareció gradualmente.

El Crypto-Ransomware apareció de forma común en 2014 con un ataque masivo a finales de 2015 y 2016. A continuación, podemos distinguir varias variantes importantes que afectan a Nuestro país:

- CryptoWall : este último habría afectado a más de 6 de ordenadores en todo el mundo.

- TeslaCrypt : activa a principios de 2015, una importante campaña tuvo lugar en diciembre de 2015. Esta, aunque menos importante, sigue activa en 2016. Las campañas de correo electrónico persisten, TeslaCrypt RSA 4096 también se distribuye por Web Exploit.

Teslacrypt fue abandonado a finales de mayo por su autor que publicó la clave privada para recuperar todos los documentos cifrados por este ransomware independientemente de la variante.

El programa TeslaDecrypt le permite recuperar sus documentos. Más información: https://forum.malekal.com/viewtopic.php?t=53943&start=#p420280

TeslaDecrypt debería dar paso a CryptXXX.

- Locky ransomware : apareció a mediados de febrero, tenía una campaña muy fuerte utilizando las mismas campañas que el troyano Dridex, es decir, grandes campañas de correo electrónico.

- Cerber ransomware : Aparecido en abril de 2016, este último cambia la extensión a .cerber; este último se distribuye principalmente por Web Exploit.

- Ransomware RSA-4096 CryptXXX apareció en abril de 2016, este último cambia las extensiones de los archivos cifrados a .crypt; las páginas de instrucciones se basan en las de TeslaCrypt. Consulte RSA Virus Tip 4096. A principios de junio, CryptXXX usa la extensión .cryp1 y luego .crypz antes de cambiar a extensiones aleatorias.

- CTB-Locker : bastante común en 2014, es mucho menos virulento. En 2016 se creó una variante de ataques al sitio WEB.

Aquí hay un ejemplo de solicitud de pago CryptoWall Ransomware / Ransomware:

Tenga en cuenta que algunos ransomware también pueden cambiar el fondo de pantalla para mostrar instrucciones de pago.

Una vez que la computadora esté infectada, este ransomware:

- cifrar todos los documentos en unidades locales

- cifrar todos los documentos en discos extraíbles si están insertados (llaves USB, disco duro externo)

- intentar cifrar todos los documentos de los recursos de la red (unidad de red, UNC, etc.), de ahí la posibilidad en las empresas desde una estación de trabajo cliente que algunos de los documentos de los servidores de archivos se vean afectados.

Casos especiales: Crypto-Ransomware - MBR Ransomware

Mención especial para MBR Ransomware que tiene como objetivo cifrar las particiones del disco duro.

En particular, Petya Ransomware es uno de ellos.

Petya Ransomware es un ransomware que, a diferencia de otros cripto-ransomware, no cifra los archivos uno por uno, sino que cifra todo el disco duro a nivel de partición.

Petya Ransomware también es un MBR Ransomware, ya que se copia a sí mismo al nivel de MBR y se inicia antes de que se cargue Windows.

Como el cifrado de particiones lleva tiempo, Petya Ransomware simula un BSOD y luego lanza un disco de comprobación de Windows falso (o chkdksk) para que el usuario no sospeche nada.

Cómo se distribuyen Crypto-Ranwomare

Crypto-Ransomware utiliza dos métodos para distribuirse a gran escala, estos son los mismos métodos que las infecciones tradicionales y en particular los troyanos:

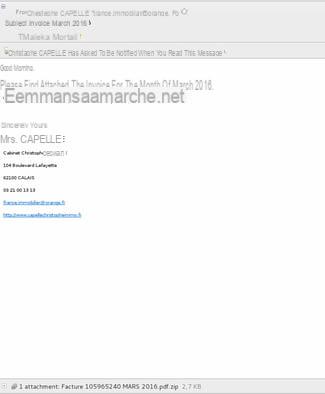

- Campañas de correo electrónico malicioso, con archivos adjuntos en formato Word o JavaScript. En el último caso, se recomienda deshabilitar el alojamiento de scripts de Windows: Cómo protegerse de scripts maliciosos en Windows. Tenga en cuenta que algunas campañas están en francés, por ejemplo, el uso de correos electrónicos móviles gratuitos

- Los Web Exploit que tienen como objetivo infectar una computadora aprovechando el software desactualizado (en particular los complementos del navegador WEB), afectan más a los usuarios de Internet Explorer. Para evitar ser vulnerable, se recomienda encarecidamente mantener actualizado el software.

También hay otras variantes, que se dirigen a las empresas de manera más particular, a través de ataques de fuerza bruta RDP. Una vez la mano en el servidor, el atacante desactiva el antivirus y cifra los documentos y deja las instrucciones de pago. Dos campañas importantes de ransomware / ransomware utilizaron este tipo de ataque OMG Ransomware y .Crysis Ransomware

Las campañas de correo electrónico malicioso siguen siendo muy populares con archivos adjuntos zip que contienen un archivo JavaScript (Trojan.JS).

Si las campañas que impulsan el ransomware TeslaCrypt están en inglés e imitan servicios falsos como Invoice o Fedex, las de Locky Ransomware recogen correos electrónicos en francés como pedidos falsos, facturas falsas o pretendiendo ser Free Mobile.

Este video muestra cómo Locky Ransomware puede instalarse en una computadora desde JavaScript malicioso recibido en un zip por correo electrónico y cuando esto no funciona porque Windows Script Host está deshabilitado.

Este otro video muestra cómo una computadora vulnerable a WEB Exploits se infecta con una simple visita a un sitio WEB (en este caso Google advierte del peligro):

</div>

Así que mantente alerta.

Si ha sido infectado con Crypto-Ransomware

Le recomendamos que haga lo siguiente:

- Desconecte todos los medios extraíbles

- Desinfecte su computadora, por ejemplo con Malwarebytes Anti-Malware.

- La recuperación de documentos cifrados (cifrados) normalmente es imposible, aún puede intentar recuperarlos utilizando instantáneas: Windows: versiones anteriores, normalmente el ransomware las elimina. Pruebe también la recuperación de archivos utilizando software como Recuva o PhotoRec, consulte el consejo: ¿Recuperar archivos borrados, sobrescritos o por error?

Si tiene copias de seguridad, puede volver a colocarlas en su lugar, asegúrese de que la computadora esté completamente desinfectada.

Conclusión

Como comprenderá, el ransomware es muy feroz y puede causar mucho daño, de ahí la importancia de realizar copias de seguridad de los documentos importantes.

Esté atento en la web y asegure su computadora usando el siguiente truco: Asegure su PC.

Especialmente en lo que respecta a los correos electrónicos maliciosos de Trojan.JS, se recomienda encarecidamente deshabilitar Windows Script Host, vaya a la página: Cómo protegerse de los scripts maliciosos en Windows.

Enlaces y recursos externos:

- Detenga el ransomware (stopransomware.com)

- Lista de archivos de ransomware y cripto-ransomware (malekal.com)

- Ransomware (wikipedia)

Crédito de la foto: 8vfanrf / 123RF Banco de imágenes